Die 16. Luftwaffe: Wie die US-Luftwaffe Cyber-Kriegsführung und Geheimdienstoperationen unterstützt

Quicklinks

Die 16. Luftwaffe trägt die große Verantwortung, Operationen im Informationsumfeld durchzuführen. Dabei geht es um zahlreiche Aspekte, der Autor konzentriert sich jedoch auf Cyber-Kriegsführung und elektronische Kriegsführung und die Auswirkungen, die diese auf eine feindliche Streitmacht haben.

Da Halloween vor der Tür steht, beginnt der Autor diesen Artikel mit einer kleinen Halloween-Variante.

Foto: USAF

Dr. Frankensteins ... ich meine das Monster der USAF

Der

aktivierte am 11. Oktober 2019 die 16th Air Force (AF). Dies war jedoch keine gewöhnliche Taufzeremonie, die USAF hatte in ihrem schwach beleuchteten Labor herumgespielt und eine Monstrosität erschaffen. Die geschichtsträchtige 16. Luftwaffe, eine Schöpfung des Kalten Krieges, wurde getötet, nur um als neues Monster wiedererweckt zu werden.

Foto: USAF

Die 16. Luftwaffe, die 2019 zu neuem Leben erwachte, wurde, wie Frankensteins Monster, aus Teilen anderer Einheiten hergestellt und auf wirklich gruselige Weise zusammengenäht. Apropos Teile: Die 16. Luftwaffe verfügt jetzt über Ressourcen der ehemaligen 24. und 25. Luftstreitkräfte (nachhallende Donnergeräusche, ergänzt durch zuckende Blitze).

Zu den oben genannten Vermögenswerten gehören Cyber-Kriegsführung und ISR-Operationen, elektronische Kriegsführung, Kryptologie, psychologische Operationen, der 557. Weather Wing und das USAF Technical Applications Center (das Sensoren zur Überwachung der Einhaltung des Atomabkommens einsetzt).

Die Mission und Details zur 16. Luftwaffe

Die 16. AF unterstützt das US Cyber Command bei der Sicherung militärischer und inländischer Computernetzwerke, führt Geheimdienst-, Überwachungs- und Aufklärungsoperationen durch und startet robuste Cyberspace-Offensiven.

Ein weiterer Aspekt der Mission der 16. Luftwaffe besteht darin, ihre kombinierten Fähigkeiten zu nutzen, um US-Militärflugzeugen dabei zu helfen, feindlichen Luftverteidigungen auszuweichen.

Foto: USAF

Zur Durchführung dieser komplexen Mission verfügt die 16. Luftwaffe über etwa 33.000 Flieger, die auf 10 Flügel verteilt sind.

EntsprechendLuftwaffenmagazinZu diesen Flügeln gehören:

„…der 9. Aufklärungsflügel bei Beale AFB, Kalifornien; 319. RW bei Grand Forks AFB, ND; 55. Flügel und 557. Wetterflügel bei Offutt AFB, Nebraska; 70. ISR-Flügel bei Fort Meade, Maryland; 67. und 688. Cyberspace-Flügel bei JBSA-Lackland; 363. und 480. ISRWs bei JB Langley-Eustis, Virginia; und AFTAC bei Patrick AFB, Florida.“

Sich im Informationsumfeld engagieren

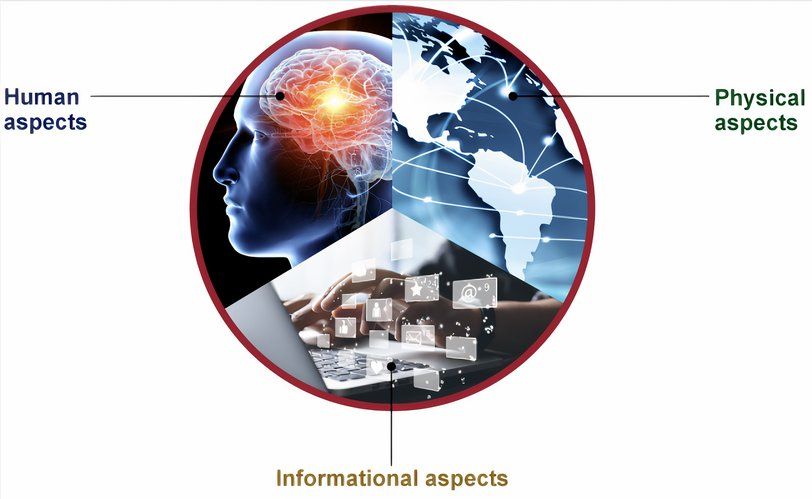

Der 16. AF wird einen großen Teil seiner Arbeit im Informationsumfeld leisten. Diese Umgebung ist die Gesamtheit von Individuen, Organisationen und Systemen, die Informationen erfassen, verteilen und Entscheidungen darüber treffen.

Foto: Government Accountability Office

Laut derForschungsbüro des Kongresses, Defense Primer: Information Operations, die Informationsumgebung besteht aus drei verschiedenen Dimensionen:

„… die physische Dimension, in der sich Informationen mit der physischen Welt überschneiden; die Informationsdimension, in der Informationen gesammelt, verarbeitet, gespeichert, verbreitet, angezeigt und geschützt werden, einschließlich sowohl des Inhalts als auch des Informationsflusses zwischen Knoten; und die kognitive Dimension, in der menschliche Entscheidungen auf der Grundlage der Wahrnehmung von Informationen stattfinden.“

Cyberspace- und elektronische Kriegsführungseinsätze im Informationsumfeld

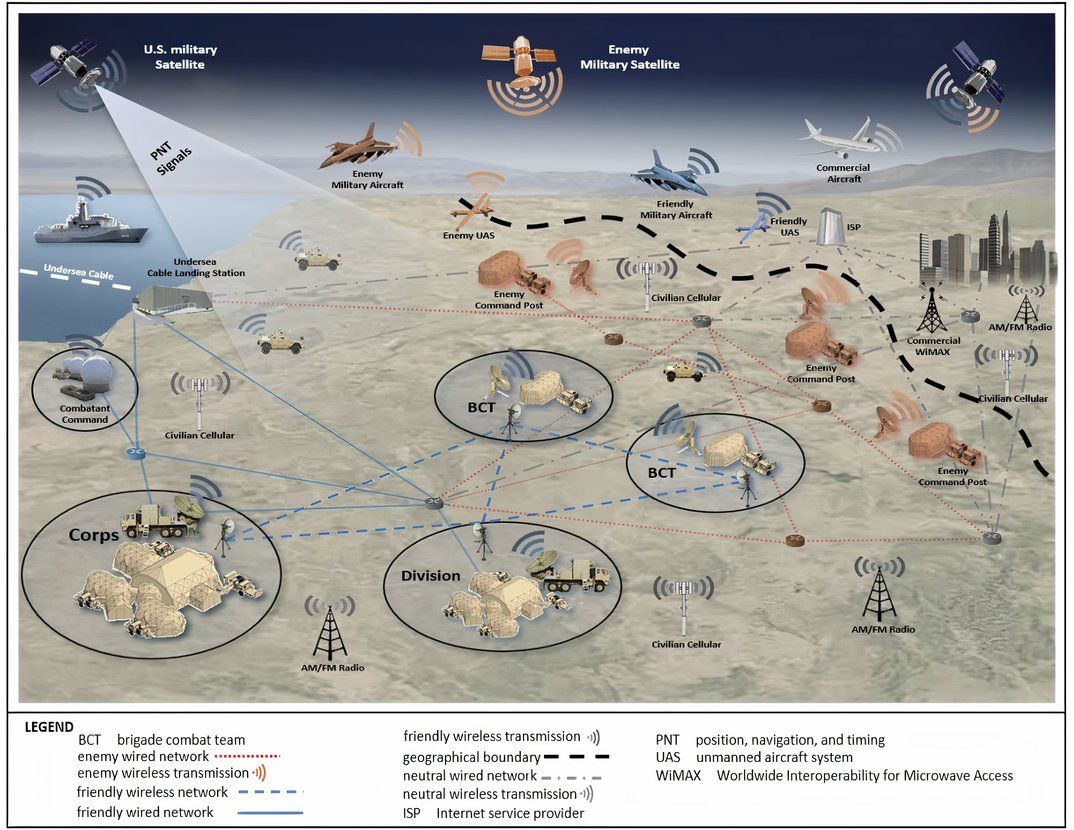

Cyberspace- und elektronische Kriegsführungsoperationen (EW) haben die Fähigkeit, den Entscheidungszyklus gegnerischer Kräfte zu beeinflussen, zu stören, zu korrumpieren, zu schwächen oder zu manipulieren.

Die elektronische Kriegsführung unterstützt US-Militäreinsätze durch elektromagnetischen Schutz (EP). EP-Operationen beinhalten das Verbergen oder Manipulieren elektromagnetischer Spektrumssignaturen des US-amerikanischen oder befreundeten Militärs, um feindliche Sensoren oder Zielplattformen zu schwächen oder zu täuschen.

Foto: US-Armee

Wenn sie zusammenarbeiten, verfügen Cyber- und EW-Einheiten über die große Fähigkeit, Kommandeure zu unterstützen, indem sie vor und während einer Mission günstige Bedingungen schaffen, sei es im Kampf oder auf andere Weise.

Dies kann durch die Nutzung dieser Fähigkeiten geschehen, um die Fähigkeit eines feindlichen Akteurs, Entscheidungen zu treffen, zu stören und gleichzeitig sicherzustellen, dass befreundete Kräfte während eines Gefechts ihre Handlungsfreiheit behalten.

Ein relevantes Beispiel für die Nutzung des Cyberspace und der Möglichkeiten der elektronischen Kriegsführung ist dasFeldhandbuch für Elektronik und Cyberware der US-Armee:

„Cyberspace-Operationen und EW können auch kognitive Effekte hervorrufen, indem sie sich auf physische Komponenten der Fähigkeiten des Feindes auswirken. Beispielsweise kann die Beeinträchtigung der Fähigkeit des Feuernetzwerks eines Feindes durch einen Cyberspace-Angriff oder EA seine Fähigkeit, Artillerie effektiv einzusetzen, leugnen oder Zweifel daran aufkommen lassen. Ebenso kann die Einschränkung der Fähigkeit des Feindes, Cyberspace oder EMS an kritischen Punkten zu nutzen, das Urteilsvermögen des Feindes bei der Ausübung von Befehl und Kontrolle beeinträchtigen“ (S. 2-18).

Ein Blick auf ausgewählte Angriffsmethoden im Cyber- und elektronischen Kriegswesen

Elektronische Kriegsführung

Elektromagnetischer Impuls (EMP):Diese Angriffsmethode wird durch einen starken Ausbruch elektromagnetischer Strahlung verursacht, der durch eine nukleare Explosion, eine Energiewaffe oder ein Naturphänomen verursacht wird. Ein EMP kann sich je nach Höhe und Stärke des Impulsstoßes über Hunderte von Kilometern erstrecken.

Ein indirekter Effekt, der durch einen EMP-Impuls oder einen EMP-Impuls in großer Höhe verursacht wird, umfasst elektrische Brände, die auf die Überhitzung elektrischer Systeme und der zugehörigen Komponenten zurückzuführen sind.

Foto: US-Armee

Elektromagnetisches Eindringen (EMI):EMI ist die absichtliche Injektion elektromagnetischer Energie in Übertragungswege mit dem Ziel, das Personal einer feindlichen Streitmacht zu täuschen oder zu verwirren. Hierbei könnte es sich um das Einfügen falscher Informationen in das Funkkommunikationssystem eines Feindes handeln, mit der Absicht, dessen höheres Kommando nachzuahmen.

Elektromagnetische Störung (EJ):EJ ist der absichtliche Einsatz von Strahlung, Rückstrahlung oder Reflexion elektromagnetischer Energie mit der Absicht, den Zugang eines Feindes zum elektromagnetischen Spektrum zu verhindern oder zu verringern, um so seine Fähigkeit, sich an Feindseligkeiten zu beteiligen, zu beeinträchtigen oder zu zerstören. Zu den Zielen von EJ gehören (ohne darauf beschränkt zu sein) Radios, Navigationssysteme, Radargeräte und Satelliten.

Cyber-Kriegsführung

Verweigerung:Bei dieser Angriffsmethode wird der Zugriff auf ein Zielcomputersystem oder einen Cyberspace für einen bestimmten Zeitraum gesperrt. Diese Methode des Cyberspace-Angriffs kann sowohl Hardware als auch Software zum Ziel haben.

Degradieren:Ziel dieser Angriffsmethode ist es, den Zugriff auf oder den Betrieb von Software oder Cyberspace für einen bestimmten Zeitraum zu verweigern. Das Zielsystem wird auf ein vorgeschriebenes Kapazitätsniveau heruntergefahren.

Foto: US-Armee

Stören:Ziel dieser Angriffsmethode ist es, den Zugriff auf oder den Betrieb eines Zielsystems für einen vorgeschriebenen Zeitraum zu verweigern, im Allgemeinen mit einem festgelegten Beginn und Ende des Angriffs. Ein Kommandant kann diese Angriffsmethode anwenden, um die Entscheidungsfindung sowie die Befehls- und Kontrollfähigkeiten des Feindes zu stören. Dies würde ihre Kontrolle über ihre untergeordneten Einheiten einschränken und Fenster für Angriffe der US-amerikanischen oder befreundeten Streitkräfte öffnen.

Zerstören:Ziel dieser Angriffsmethode ist es, feindliche Hardware- und Softwaresysteme außer Reparatur zu bringen, sodass der Austausch der zerstörten Ausrüstung kostspielige Zeit in Anspruch nimmt. Ein solcher Angriff führt zu irreversiblen und irreparablen Schäden an Hardware wie einem Computerprozessor, einer Festplatte oder einem Netzteil in den Systemen und Netzwerken eines Feindes.

Foto: USAF

Manipulieren:Ziel dieser Angriffsmethode ist es, die Informationen oder Informationssysteme im Computersystem oder Netzwerk eines Gegners zu kontrollieren oder zu verändern. Dies führt zu physischen Verleugnungseffekten, indem Täuschung, Täuschung, Spoofing, Fälschung und andere Techniken ähnlicher Natur eingesetzt werden. Bei dieser Angriffsform werden insgesamt die Informationen eines Feindes für freundliche Zwecke genutzt und so die Ziele der US-amerikanischen oder befreundeten Streitkräfte unterstützt.

Die 16. Luftwaffe und ihre Mission im Informationsumfeld

Die 16. AF hat eine unglaublich wichtige Mission, die möglicherweise nicht sofort erkennbar ist, da die Informationsumgebung (IE) nicht unbedingt greifbar ist. In vielen Fällen handelt es sich bei der IE in erster Linie um den Cyberspace, in dem Informationen empfangen, erstellt, gespeichert und verteilt werden.

Die 16. Luftwaffe nutzt ihre Cyberspace- und elektronischen Kriegsführungsressourcen, um einem Feind die Fähigkeit zur Nutzung seiner Cyberspace-Ressourcen zu verweigern, zu verschlechtern, zu manipulieren und gegebenenfalls zu zerstören. Dies wird ihre Fähigkeit zur Durchführung von Operationen beeinträchtigen und den US-Streitkräften oder befreundeten Streitkräften mehr Handlungs- und Operationsspielraum geben.

Foto: USAF

Unabhängig davon, ob es keine direkte militärische Konfrontation gibt, kann die 16. Luftwaffe der Fähigkeit eines feindlichen Akteurs entgegenwirken, schädliche oder falsche Informationen zu verbreiten, die sich negativ auf die Mission des US-Militärs auswirken, und gleichzeitig die Computer- und elektronischen Systeme des US-Militärs schützen.

Die 16. Luftwaffe hat eine wirklich wichtige Mission, die für das US-Militär auch in Zukunft von großem Wert sein wird.

Empfohlene Lektüre:Delta Air Lines startet den Cyber Monday frühzeitig mit exklusiven Angeboten und Bonusmeilen

Subscription

Enter your email address to subscribe to the site and receive notifications of new posts by email.

:max_bytes(150000):strip_icc()/boats-and-yachts-take-part-in-the-newport-beach-christmas-boat-parade-94670718-57a53d705f9b58974ab867c7.jpg)

:max_bytes(150000):strip_icc()/winter-in-central-park--new-york-city-117146675-b99ca94d67ec47699a648ed4cc6b852c.jpg)

:max_bytes(150000):strip_icc()/GettyImages-120013759-593857975f9b58d58af61b06.jpg)